Wordpress XMLRPC Brute Force Exploit

XML-RPC Wordpress

Premessa:

Dopo aver subito vari attacchi via XML-RPC con esito negativo (Grazie a WP aggiornato e a qualche accorgimento), voglio condividere con voi questo articolo.

XML-RPC è una chiamata di procedura remota (RPC) che consente le chiamate XML codificate che vengono trasportate tramite il protocollo HTTP.

Questo sistema semplifica l'inserimento di contenuti da remoto, rendendo semplice la pubblicazione di un grande volume di dati in una singola operazione tramite XML-RPC.

Questa particolarità e poi stata sfruttata dagli hacker nelle versioni di Wordpress antecedenti la 4.4.1 per effettuare un attacco brute force,

che consiste nel provare una serie innumerevole di password per poter entrare nel sistema tramite login.

Per contrastare questo tipo di attacco, oltre aggiornare il nostro Wordpress alla versione più recente rispetto la 4.4.1 in giu, utilizzare un utile plugin anche nella versione free - Ithemes un valido strumento semplice da usare è molto efficace.

Una delle sue caratteristiche che lo contraddistinguono sono la semplicità d'uso e sopratutto la sua forza nella sicurezza.

Una delle sue funzioni utili che ci eviteranno l'attacco brute force di password sarà limitare il numero di immissione di password nel login.

Una volta impostato tutti coloro che tenteranno di forzare il login con pass errate (a secondo della vostra impostazione) verranno bloccati e sarà registrato il loro IP Host che di seguito potremo bloccare definitivamente e monitorare. Potremo anche fare in modo che il login avvenga solo da un IP cioè il nostro. Ci sono diversi sitemi per evitare questo tipo di attacco, questo è uno dei tanti.

Altro strumento ma apagamento e Bitninja server security

Protezione all-in-one

BitNinja combina il più potente software di sicurezza server in una suite di protezione facile da usare. Ottieni protezione completa contro XSS, DDoS, malware, scansioni, script injection, enumerazione, forza bruta e altri attacchi automatici - su tutti i principali protocolli, non solo su HTTP.

Ho avuto modo di testarlo, ottimo! (ma approfondiremo in seguito)

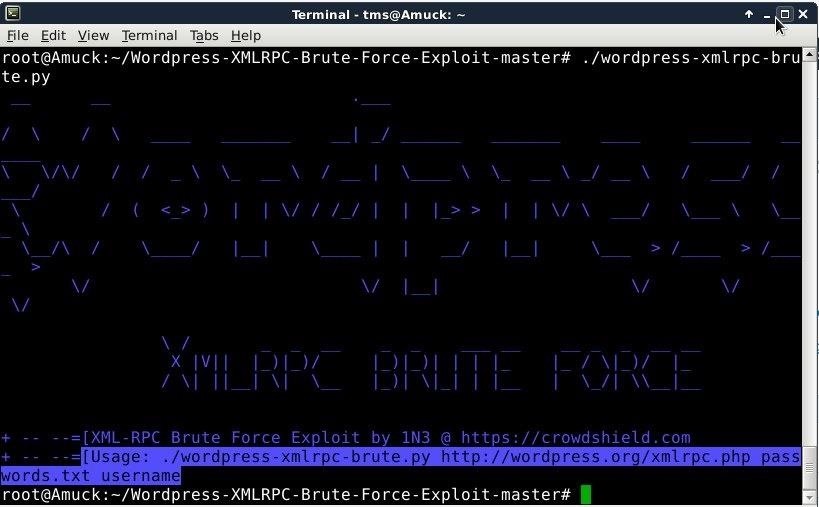

Strumento di test: Wordpress-XMLRPC-Brute-Force-Exploit

Questo software ci permettere di verificare il livello di rischio del nostro Sistema WP. tramite un brute force via XML-RPC

Link: https://github.com/1N3/Wordpress-XMLRPC-Brute-Force-Exploit

Install via termiale:

Apri una finestra di terminale e fai il cd ovunque tu abbia scaricato il file, quindi decomprimi i file in posizione:

decomprimere Wordpress-XMLRPC-Brute-Force-Exploit-master.zip

Quindi cambia in quella directory:

cd Wordpress-XMLRPC-Brute-Force-Exploit-master

Mentre sei lì, non ti farà male cambiare le autorizzazioni sul file Python per assicurarci di non incappare in alcun problema nell'esecuzione. Il "7" che stai assegnando significa che sarai in grado di fare tutto ciò che vuoi con il file.

chmod 755 wordpress-xmlrpc-brute.py

Ora esegui da solo il comando Python e dai un'occhiata alle istruzioni.

./wordpress-xmlrpc-brute.py

NB. in conclusione:

La protezione dalla vulnerabilità XML-RPC è semplice e le versioni più recenti non includono affatto la funzionalità. Detto questo, molti strumenti di pubblicazione di WordPress di terze parti come Jetpack e app per smartphone come IFTTT potrebbero richiedere l'uso di XML-RPC, quindi anche alcune installazioni di WordPress sono state aggiornate con il codice vulnerabile e sono quindi pronte all'intrusione.

Controlla le tue installazioni WordPress e assicurati che, se integri un nuovo strumento che consente l'interazione con WP da un punto di vista remoto, non hai aperto la porta all'intrusione di XML-RPC o di altre intrusioni.

Questa è una delle molte vulnerabilità di WordPress e questo semplice attacco di script è un buon punto di partenza per la tua ricerca.

Potremmo includere questo script all'interno del file function.php:

function Remove_Unneeded_XMLRPC( $methods ) {

unset( $methods['wp.getUsersBlogs'] );

return $methods;

}

add_filter( 'xmlrpc_methods', 'Remove_Unneeded_XMLRPC' );

Dichiarazione di non responsabilità: l'utilizzo di XMLRPC Brute Force Exploit per testare o sfruttare siti Web senza una precedente coerenza reciproca può essere considerato un'attività illegale. È responsabilità dell'utente finale osservare tutte le leggi locali, statali e federali applicabili. Gli autori non si assumono alcuna responsabilità e non sono responsabili per qualsiasi uso improprio o danno causato da questo programma.