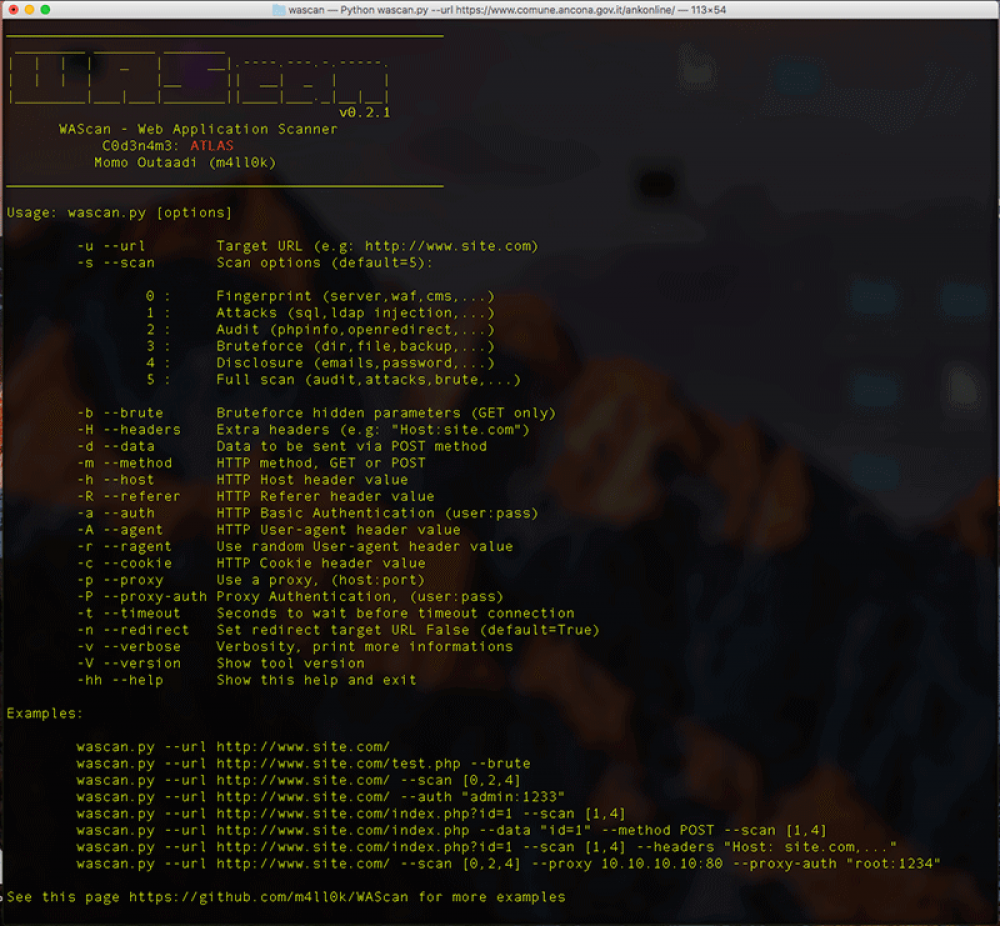

WAScan - Web Application Scanner

Potente scanner di sicurezza (Cybersecurity) Open Source

Progettato per trovare vulnerabilità utilizzando il metodo "black-box", il che significa che non studierà il codice sorgente delle applicazioni Web ma come un fuzzer, scansionando le pagine dell'applicazione Web distribuita, estraendo collegamenti e moduli e attaccando gli script, l'invio di payload e la ricerca di messaggi di errore, ecc. (Link sorgente)

WAScan è basato su python2.7 e può essere eseguito su qualsiasi piattaforma che disponga di un ambiente Python.

Ottimo sofware molto potente e versatile alla nostre esigenze da testare!

Testato su Sierra ovvimante sotto Homebrew gestore di pacchetti mancanti per macOS. (Finalmente tradotto anche in Italiano)

INSTALLAZIONE:

$ git clone https://github.com/m4ll0k/WAScan.git wascan

$ cd wascan

$ pip install BeautifulSoup

$ python wascan.py=====================

=============== Features:

Fingerprint:

Content Management System (CMS) -> 6

Web Frameworks -> 22

Cookies/Headers Security

Languages -> 9

Operating Systems (OS) -> 7

Server -> ALL

Web App Firewall (WAF) -> 50+

$ python wascan.py --url http://xxxxx.com/ --scan 0

Attacks:

Bash Commands Injection

Blind SQL Injection

Buffer Overflow

Carriage Return Line Feed

SQL Injection in Headers

XSS in Headers

HTML Injection

LDAP Injection

Local File Inclusion

OS Commanding

PHP Code Injection

SQL Injection

Server Side Injection

XPath Injection

Cross Site Scripting

XML External Entity

$ python wascan.py --url http://xxxxx.com/index.php?id=1 --scan 1

Audit:

Apache Status Page

Open Redirect

PHPInfo

Robots.txt

XST

$ python wascan.py --url http://xxxxx.com/ --scan 2

Bruteforce:

Admin Panel

Common Backdoor

Common Backup Dir

Common Backup File

Common Dir

Common File

Hidden Parameters

$ python wascan.py --url http://xxxxx.com/ --scan 3

Disclosure:

Credit Cards

Emails

Private IP

Errors -> (fatal errors,...)

SSN

$ python wascan.py --url http://xxxxx.com/ --scan 4Full Scan:

$ python wascan.py --url http://xxxxx.com --scan 5 Bruteforce Hidden Parameters:

$ python wascan.py --url http://xxxxx.com/test.php --bruteAdvanced Usage:

$ python wascan.py --url http://xxxxx.com/test.php --scan 5 --auth "admin:1234"

$ python wascan.py --url http://xxxxx.com/test.php --scan 5 --data "id=1" --method POST

$ python wascan.py --url http://xxxxx.com/test.php --scan 5 --auth "admin:1234" --proxy xxx.xxx.xxx.xxx

$ python wascan.py --url http://xxxxx.com/test.php --scan 5 --auth "admin:1234" --proxy xxx.xxx.xxx.xxx --proxy-auth "root:4321"

$ python wascan.py --url http://xxxxx.com/test.php --scan 5 --auth "admin:1234" --proxy xxx.xxx.xxx.xxx --proxy-auth "root:4321 --ragent -v

========================================================================================

Dichiarazione di non responsabilità: l'utilizzo di WAScan per testare o sfruttare siti Web senza una precedente coerenza reciproca può essere considerato un'attività illegale. È responsabilità dell'utente finale osservare tutte le leggi locali, statali e federali applicabili. Gli autori non si assumono alcuna responsabilità e non sono responsabili per qualsiasi uso improprio o danno causato da questo programma.

========================================================================================