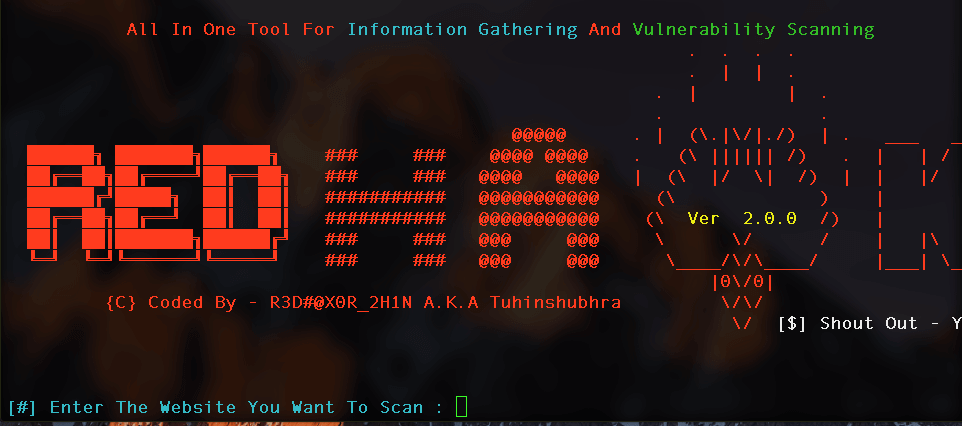

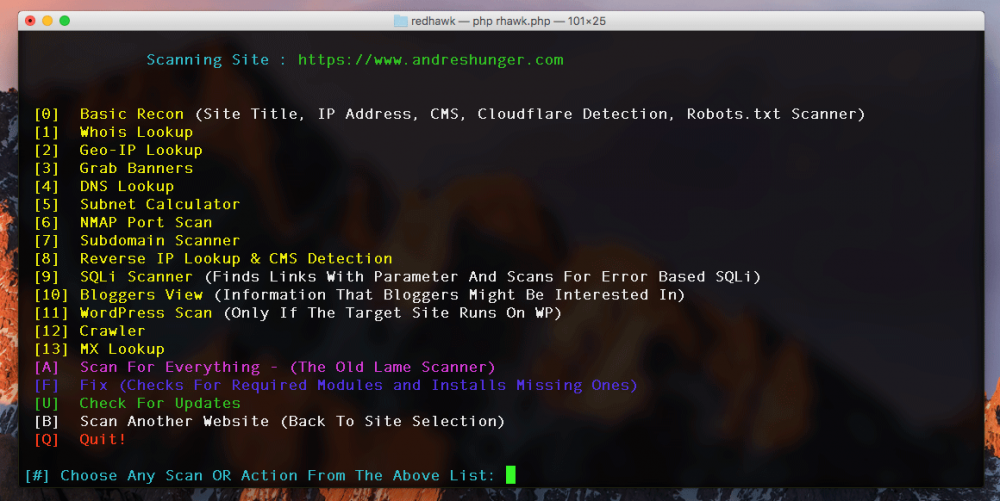

RED_HAWK Vulnerability Scanning And Crawling Tool For Hackers

Vulnerability Scanning "RED_HAWK"

RED_HAWK: é uno sofware scritto in PHP molto ben fatto; la sua caratteristica e di unire due potenti strumenti in uno

1 Raccolte informazioni

2 Scansionare possibili vulnerabilità

Testato su Sierra ovvimante sotto Homebrew gestore di pacchetti mancanti per macOS. (Finalmente tradotto anche in Italiano)

Ovvimante è importante installare tutti pacchetti per la gestione PHP del sofware.

Prima della Installazione consiglio sempre di aggiornare Homebrow:

brew updateInstallare:

git clone https://github.com/Tuhinshubhra/RED_HAWK redhawk

cd redhawk

php rhawk.php

fixIMPOPRTANTE

Il comando fix installerà tutti i moduli richiesti.

dopo di che basterà richimare il semplice php rhawk.php

=================================================================================

Elenco di CMS supportati su RED_HAWK:

è attualmente in grado di rilevare i seguenti CMS (Content Management Systems):

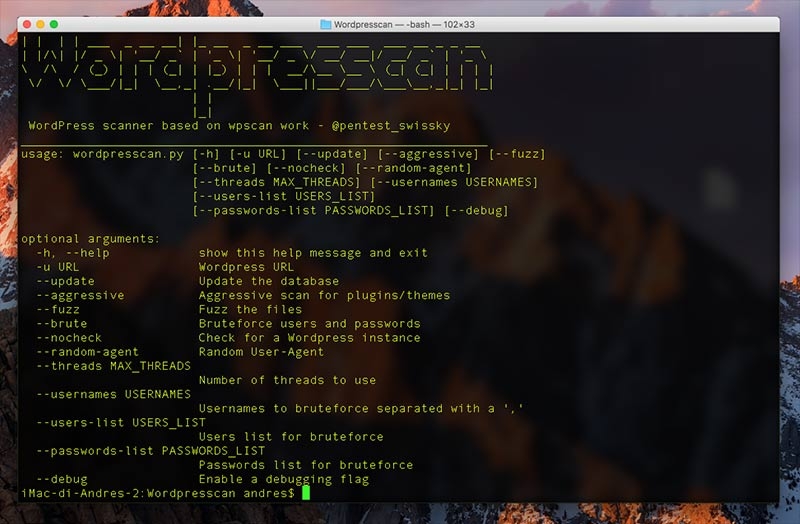

WordPress

Joomla

Drupal

Magento

=================================================================================

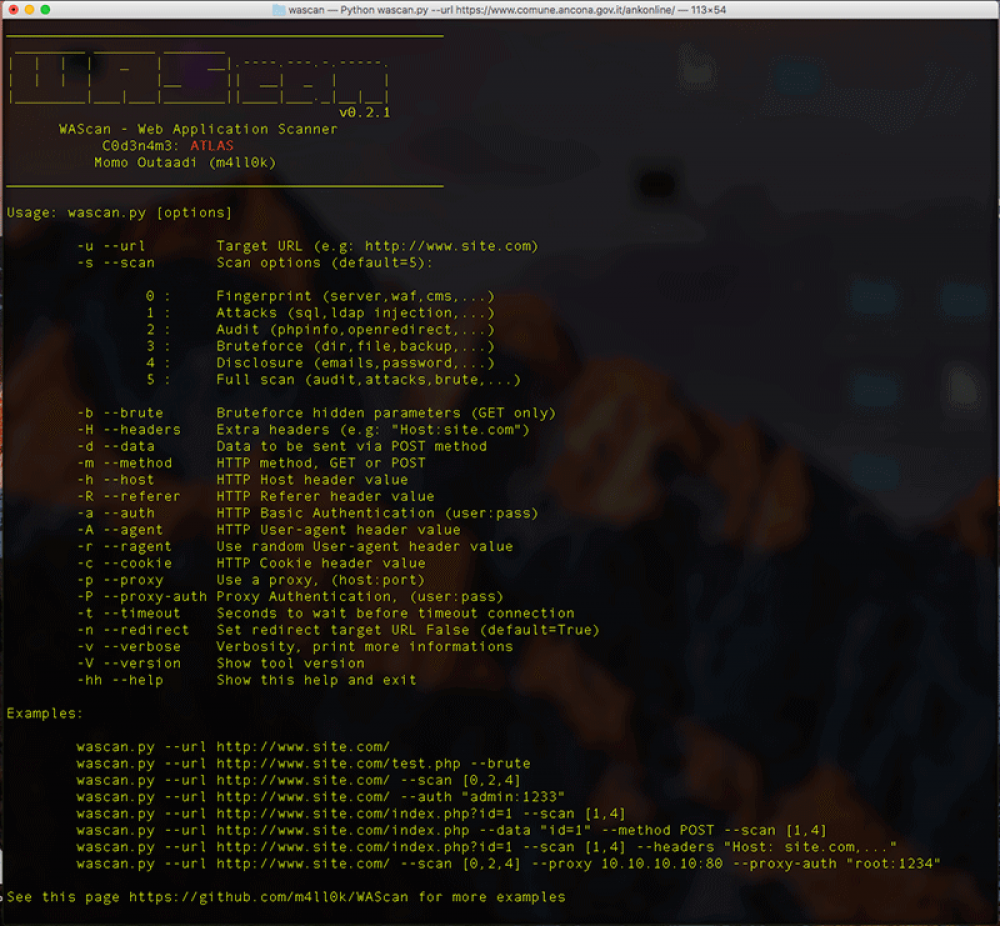

Scansioni che sono possibili utilizzando RED HAWK:

Per dettagli consultare la pagina dello sviluppatore:https://github.com/Tuhinshubhra/RED_HAWK

- Scansione di base

- Titolo del sito NUOVO

- Indirizzo IP

- Rilevamento server Web

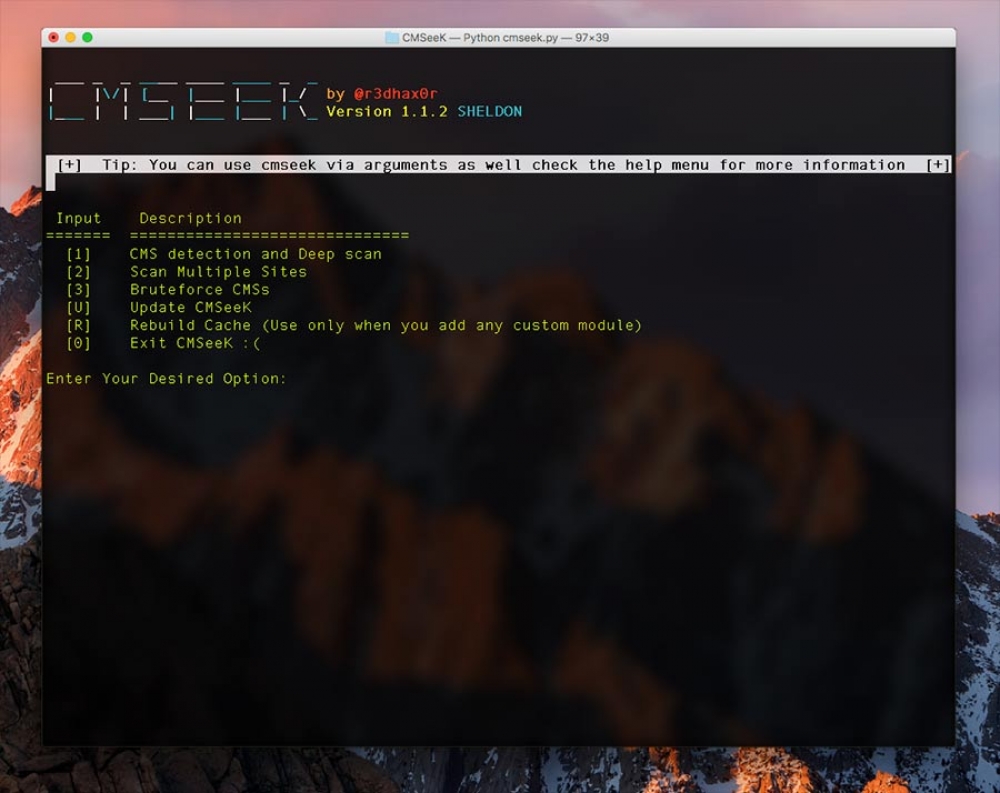

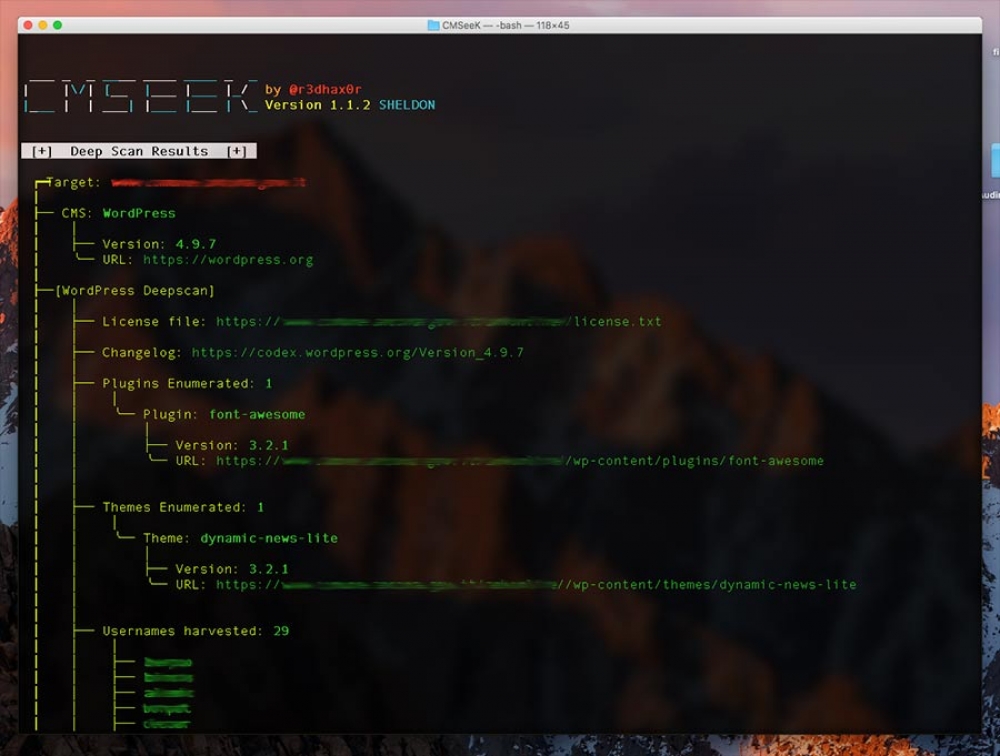

IMPROVED - Rilevazione CMS

- Rilevamento Cloudflare

- Scanner di robots.txt

- Whois Lookup

IMPROVED - Ricerca geo-IP

- Afferra i banner

IMPROVED - Ricerca DNS

- Calcolatore di sottorete

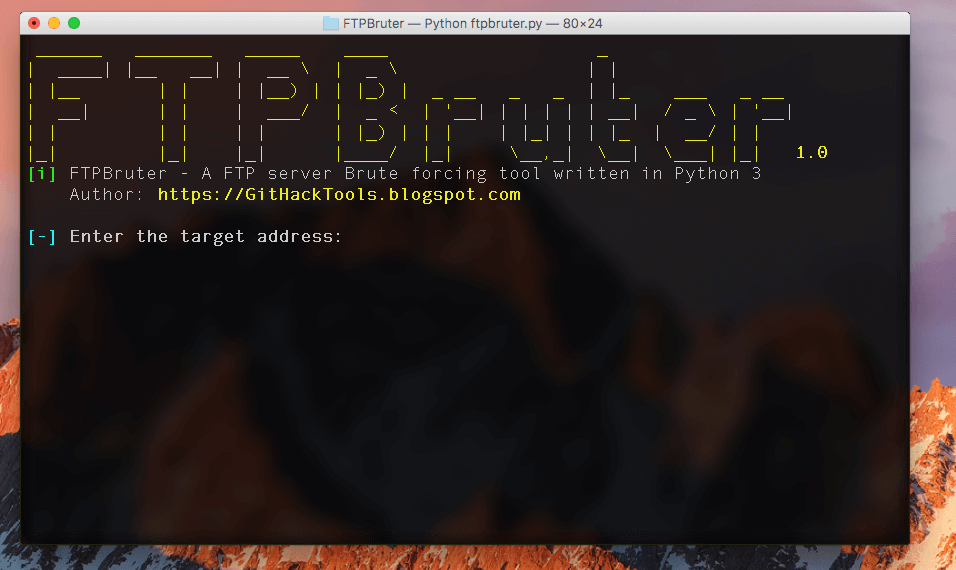

- Scansione porta Nmap

- Scanner di sottodomini

IMPROVED- Sottodominio

- Indirizzo IP

- Ricerca IP inversa e rilevamento CMS

IMPROVED- Nome host

- Indirizzo IP

- CMS

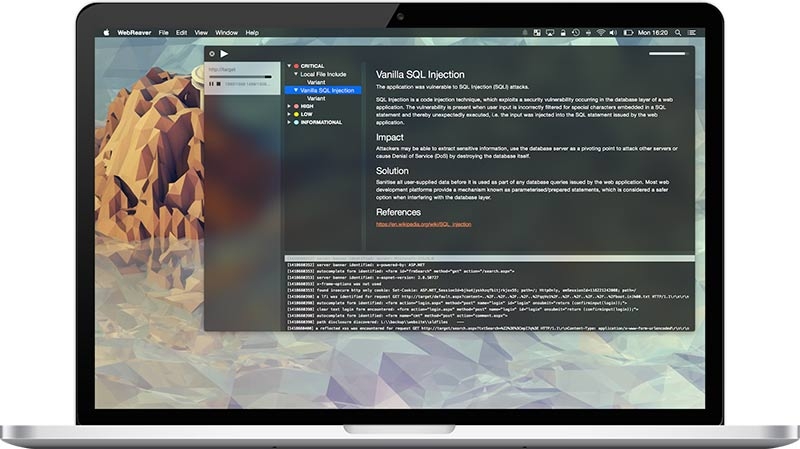

- Scanner SQLi basato su errori

- Blogger Visualizza NUOVO

- Codice di risposta HTTP

- Titolo del sito

- Classifica Alexa

- Autorità di dominio

- Autorità della pagina

- Estrattore di link sociali

- Link Grabber

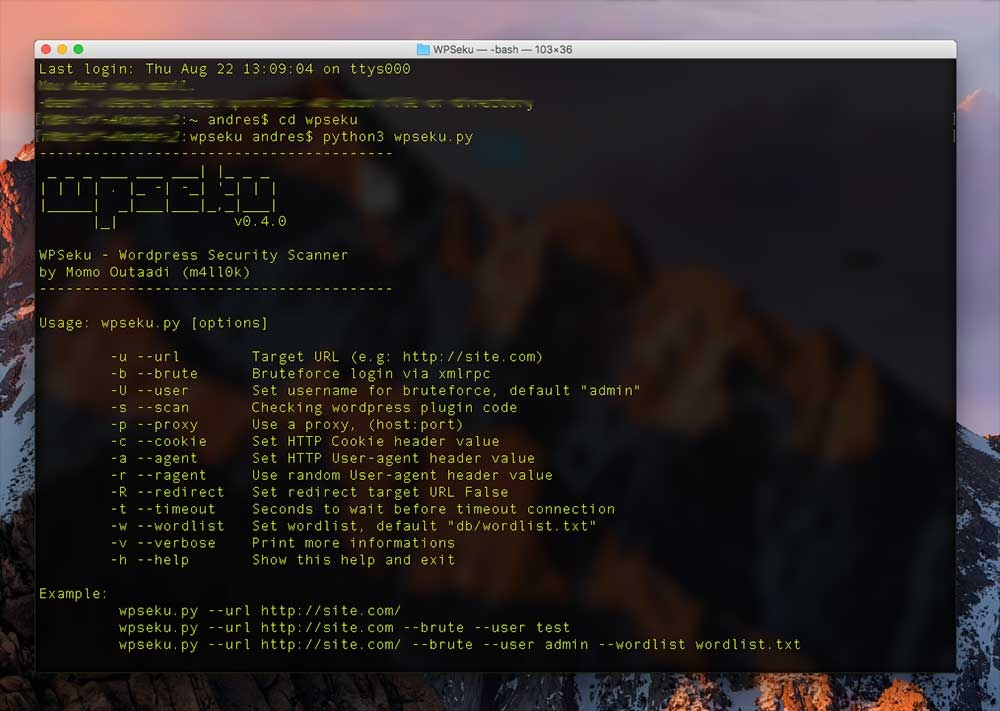

- WordPress Scan NOVITÀ

- Scansione di file sensibili

- Rilevamento versione

- Scanner vulnerabilità versione

- crawler

- Ricerca MX NOVITÀ

- Scan for Everything: il vecchio scanner zoppo

======================================================================================== Dichiarazione di non responsabilità: l'utilizzo di RED_HAWK per testare o sfruttare siti Web senza una precedente coerenza reciproca può essere considerato un'attività illegale. È responsabilità dell'utente finale osservare tutte le leggi locali, statali e federali applicabili. Gli autori non si assumono alcuna responsabilità e non sono responsabili per qualsiasi uso improprio o danno causato da questo programma. ========================================================================================